HVA:

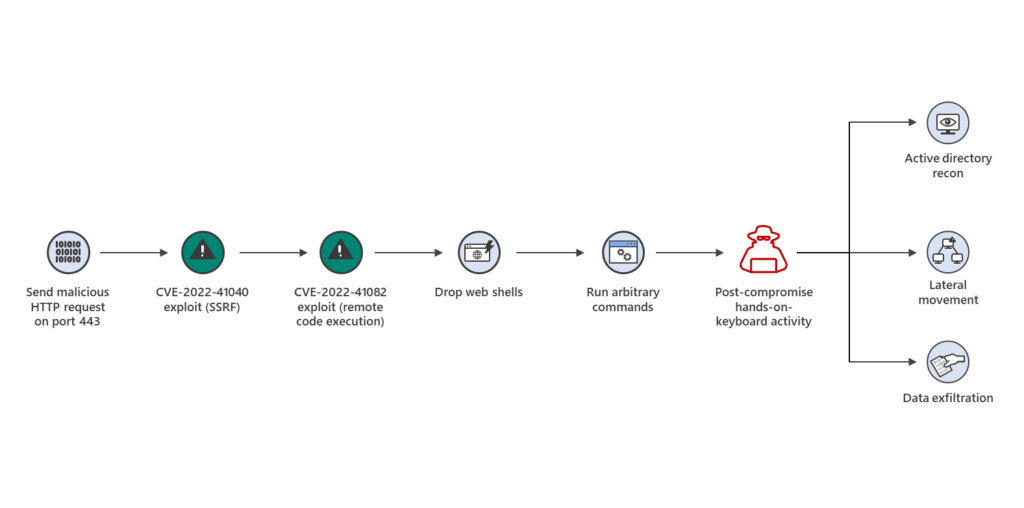

To nye sårbarheter er avdekket i Exchange, disse er sett brukt av angripere i målrettede angrep.

REFERANSER:

- CVE-2022-41040, Server-Side Request Forgery (SSRF) vulnerability

- CVE-2022-41082, Allows remote code execution (RCE) when PowerShell is accessible to the attacker.

Disse var først kjent som ZDI-CAN-18333 (CVSS 8.8) and ZDI-CAN-18802 (CVSS 6.3), ZDI referansene kommer fra Trend Micro's Zero-Day Initiative (ZDI), sårbarhetene ble rapportert til Microsoft gjennom dette programmet i august. [1]

NÅR:

Utnyttelse av sårbarheten ble gjort kjent torsdag 29. september 2022 av GTSC Cyber Security, et sikkerhetsselskap i Vietnam [2]

HVOR:

Dette berører kunder som ikke har ferdigstilt flytting til Exchange Online, altså der Exchange er driftet i eget / driftsleverandørs datasenter.

Den første sårbarheten må utnyttes av personer som er pålogget, evt av angriper som har kontroll over maskin til bruker som er pålogget.

HVA KAN SKJE:

Angriper kan kombinere disse to sårbarhetene for å ta full kontroll over driftsmiljøet lokalt hos kunde / hos driftsleverandør / driftsleverandør.

HVA BØR DU GJØRE:

Netsecurity's anbefaling er å gjøre tiltak umiddelbart

- Prepare – Identifiser om dere har Exchange on-premise fortsatt

- Identify – Vurder å sjekke om svakheten allerede har blitt utnyttet.

- Containment

- Vurder midlertidig innstramming i tilgang til å logge på Exchange on-premise servere.

- Aktiver mitigering Microsoft har publisert for å blokkere ondsinnet request, se [5], dette er oppdatert med et script som kan kjøres i stedet for å gjøre det selv via administrasjonsverktøyet [7]

- MERK: Microsoft har oppdatert regel for filtrering for å lukke flere metoder for å omgå dette. Merk at script EOMTv2 blir auto-oppdatert men må kjøres på ny

-

Microsoft har også laget regel som er automatisk aktivert for de kunder som har aktivert "Microsoft Exchange Emergency Mitigation service" [8], denne tjenesten ble lansert som en del av September 2021 Cumulative Update for Exchange Server

- Regel levert på denne måten blir oppdatert og implementert automatisk

- Eradication – Flere leverandører av sikkerhetsprodukter har fått på plass deteksjon / blokkering

- Recovery; her antatt å gå fra tilstand SÅRBAR til BESKYTTET. Det vil være behov for flere aktiviteter dersom en avdekker at kompromittering har skjedd

- Snarest mulig: Oppdater Exchange til siste gjeldende versjon.

NB: Disse sårbarhetene ble ikke håndtert som del av #PatchTuesday 11-okt-2022 - Følg deretter opp med oppdateringer for disse sårbarhetene så fort disse blir tilgjengeliggjort fra Microsoft

- Snarest mulig: Oppdater Exchange til siste gjeldende versjon.

- Lessons learned – bruk denne hendelsen til å dokumentere og forbedre scenario i beredskapsplan; 0-dag sårbarhet i tjenesten eksponert på internett

I forbindelse med tilsvarende hendelse i 2021 publiserte NCSC [3] og Microsoft [4] generelle og gode råd rundt sikring av Exchange.

NSM NCSC har videresendt varsel fra HelseCERT [6] og stiller seg bak anbefalingene herfra.

KONTAKT MED NETSECURITY:

Ta gjerne kontakt med din kontaktperson i Netsecurity for mer informasjon og assistanse, se https://www.netsecurity.no/under-angrep. Vi kan bistå med å verifisere om du er sårbar eller allerede har blitt utsatt for angrep. Vi kan også gi råd / teknisk assistanse for å sikre din Exchange løsning.

KILDER:

[1] Trend Micro Zero-day Initiative vurdering: https://success.trendmicro.com/dcx/s/solution/000291651?language=en_US

[2] Varsling fra selskap som så sårbarhet i bruk: https://gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html

[3] Nasjonal sikkerhetsmyndighet – NCSC: (Fra tilsvarende hendelse mars 2021) https://nsm.no/fagomrader/digital-sikkerhet/nasjonalt-cybersikkerhetssenter/varsler-fra-ncsc/ofte-stilte-sporsmal-om-sarbarheter-i-microsoft-exchange

[4] Microsoft: (Fra tilsvarende hendelse mars 2021) https://www.microsoft.com/security/blog/2021/03/12/protecting-on-premises-exchange-servers-against-recent-attacks/

[5] Microsoft råd for håndtering av september 2022 sårbarhetene (oppdateres, sist 8-okt-2022): https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

[6] NCSC videresender varsel fra HelseCERT: https://nsm.no/fagomrader/digital-sikkerhet/nasjonalt-cybersikkerhetssenter/varsler-fra-ncsc/aktiv-utnyttelse-av-sarbarheter-i-exchange

[7] Microsoft script for å mitigere denne sårbarheten: https://microsoft.github.io/CSS-Exchange/Security/EOMTv2/

[8] Microsoft verktøy for automatisk installering av mitigering av Exchange sårbarheter; https://techcommunity.microsoft.com/t5/exchange-team-blog/new-security-feature-in-september-2021-cumulative-update-for/ba-p/2783155

[9] Microsoft analyse av angrep sett utført med disse to sårbarhetene: https://www.microsoft.com/security/blog/2022/09/30/analyzing-attacks-using-the-exchange-vulnerabilities-cve-2022-41040-and-cve-2022-41082/

Endringslogg:

30-Sept-2022 10.40: Oppdatert med Microsoft CVE og ytterligere råd rundt håndtering.

30-Sept-2022 12.50: Lagt til varsling fra NSM NCSC / HelseCERT

1-Okt-2022 11.00: Oppdatert med Microsoft analyse og flere tips og verktøy til mitigering

13-Okt-2022 08.00: Pekt til oppdatert regelsett / script EOMTv2 som må implementeres. Bemerket at disse sårbarhetene ikke ble adressert som del av Patch Tuesday for oktober.